インターネットの高速化・低価格化、PC等の利用端末の高機能化・低価格化、接続手段の多様化等々の要因によって、

多くの企業では情報システムが必要不可欠な事業基盤となり、その活用の範囲は拡大し続けています。

一方で、情報システムを取巻くリスクも増大し、リスクへの対策の不備によって大きな損害を被るようになっています。

情報セキュリティの担当者は、情報の可用性を担保しつつ、秘匿性と完全性を実現しなければならず、情報システムに対する堅牢なセキュリティシステム構築に日々頭を悩ませているのではないでしょうか?

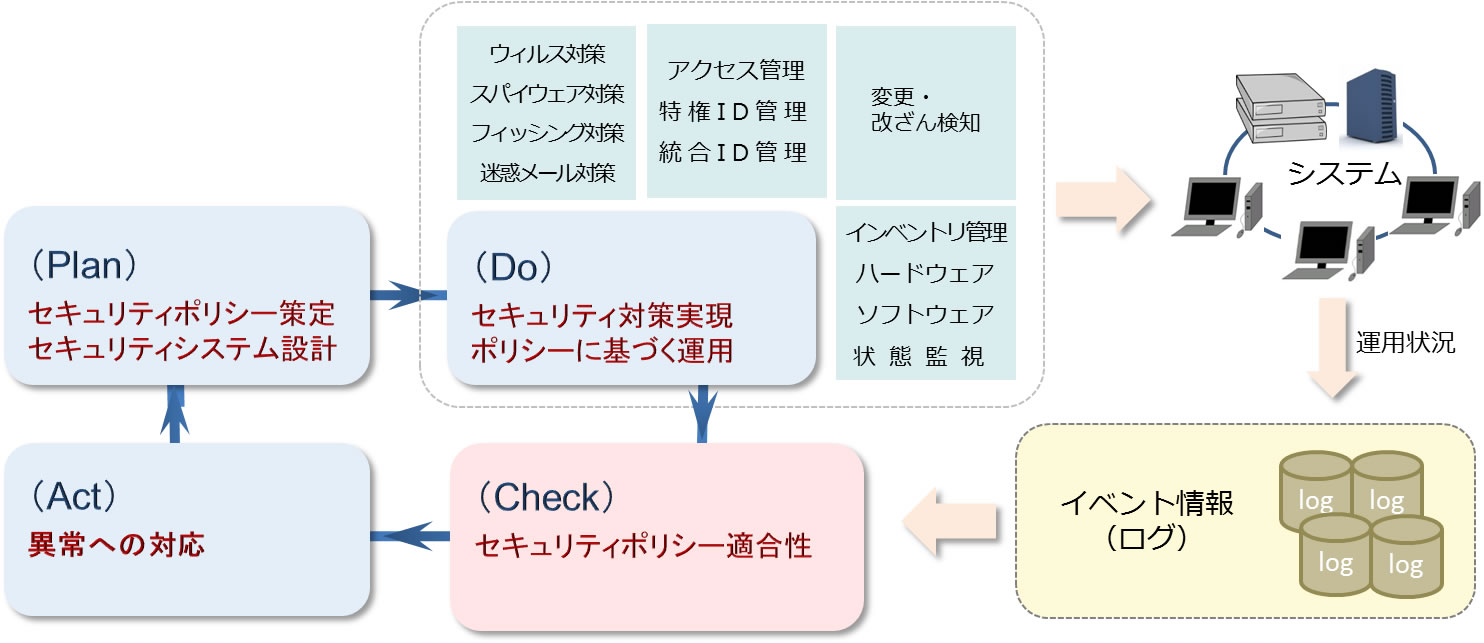

情報システムに対するセキュリティシステムを構築する際には、情報システムを構成するインベントリ管理、特に、その状態(活用されているか否か、搭載されているソフトウェアが何で、そのバージョンは?等々)をリアルタイムに把握しておくことが重要です。

セキュリティポリシーに基づき、いかにすばらしい対策が講じられていても、インベントリ管理に漏れがあっては元も子もありませんので、インベントリ管理の正確性、リアルタイム性の保持がSIM(Security Information Management)の入口と言っても過言ではないでしょう。

SIMとは、様々な情報ソースから発生するイベントを一元的に管理することで、セキュリティポリシー監視とコンプライアンス支援を行うマネージメントと定義されていますので、次にやるべきことは、情報システムを構成するインベントリ個々に発生するイベントの監視ということになります。

セキュリティポリシーに基づき、確実に対策が講じられているからと言って、それが順守されているとは限りません。

人はミスを犯す生物であり、セキュリティに影響を与える予期しない操作をしてしまう可能性を排除できませんし、ソフトウェア、ネットワーク等のセキュリティホールから悪意のある攻撃を受ける可能性もあります。

だからこそセキュリティポリシーに反するアクセスや操作に当たるイベントが無いか、継続的かつリアルタイムに監視しておく必要があるわけです。

では、どうやって情報システムを構成するインベントリ個々に発生するイベントを一元的に管理するのか?ということになりますが、一般に情報システムの構成要素は、自らに発生したイベントをログの形式で出力していますので、そのログを収集して一元的に管理するということになります。

但し、出力されるログの形式は統一されていませんので、必要な情報を一元的に見られるように加工する必要性がありま

すし、ログが取得できない事象もあるため、その場合はログ取得の仕組みを用意する必要性もあります。

また、出力されるログは膨大な量になるので、それを適切に処理するための仕組の構築も必要となります。

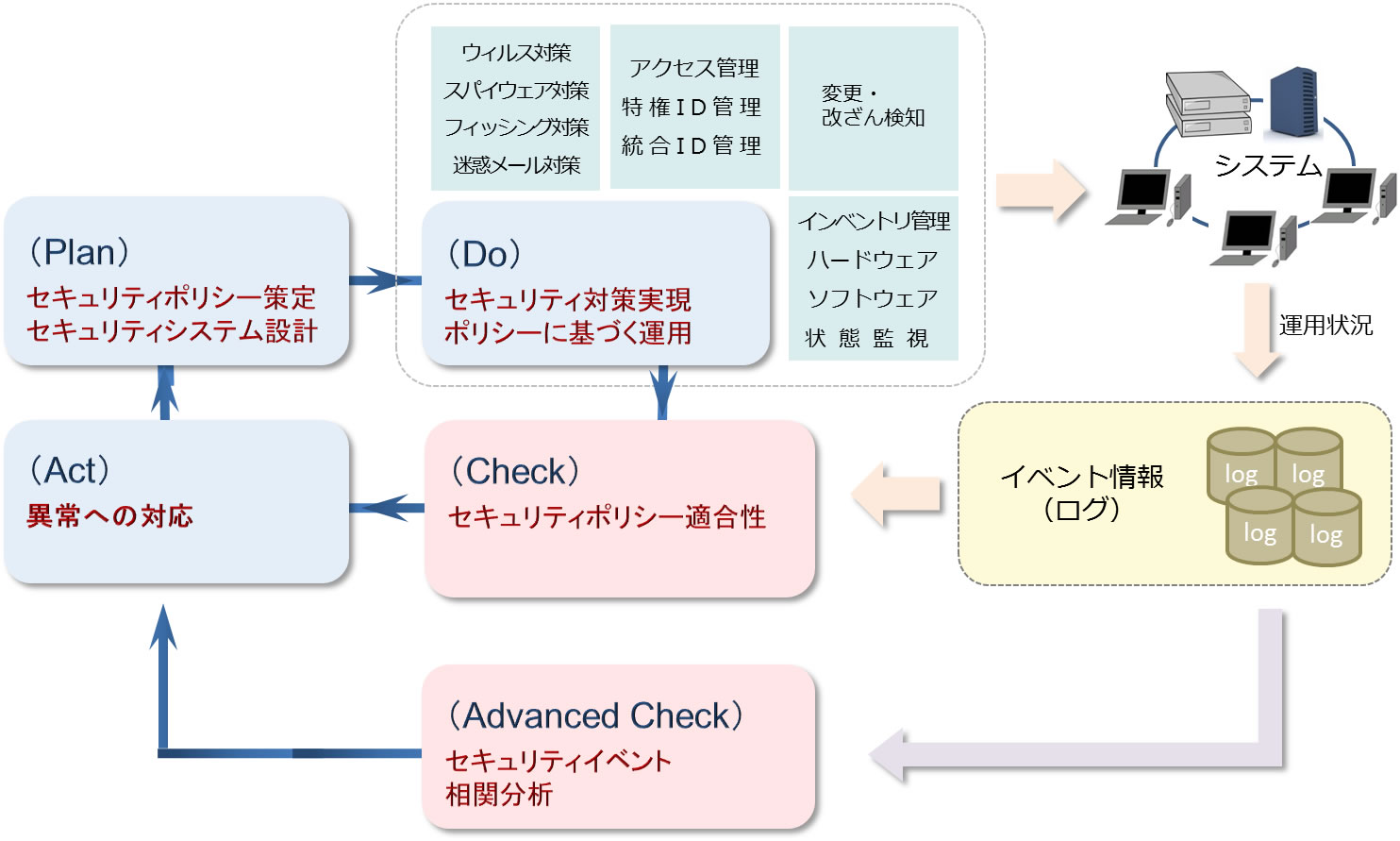

こうしてセキュリティポリシーに対する適合性を監視する仕組みができるわけですが、これはセキュリティ情報管理の第一段階に過ぎません。

というのも、単純に個々のセキュリティ情報をチェックしているだけでは発見できない異常が発生している可能性があるからです。

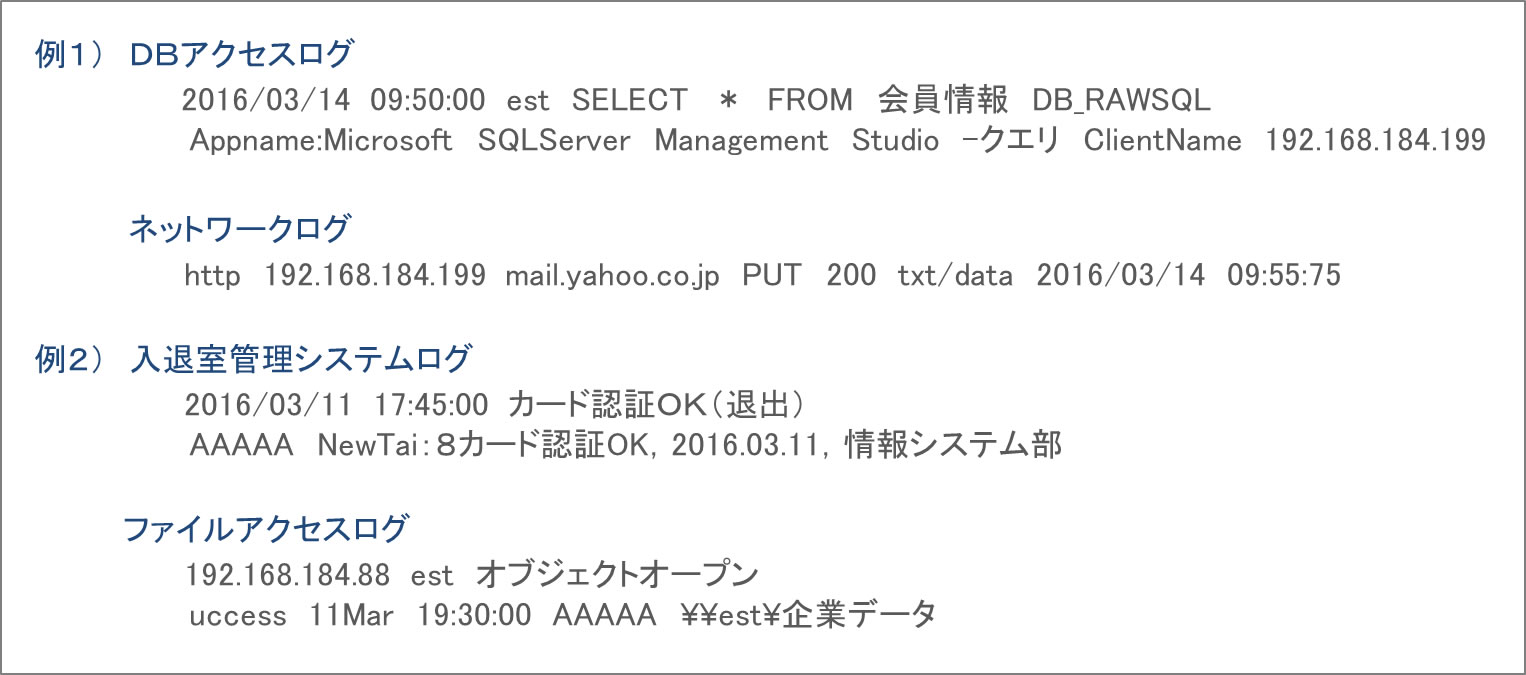

次の2つの事例のセキュリティ情報から何が見えるでしょうか?

例1では、会員情報を取得した192.168.184.199が5分後にその情報をメールで流出させている疑いがありますし、例2では、AAAAAという人物が退社後に企業データにアクセスしているという異常が見受けられます。

個々のイベントはいずれも正常ですが、その関係性を調べることで異常を発見できることが多々あるということです。

現代のサイバー攻撃では、なりすましや乗っ取りが常道となっていますが、こうした事象をセキュリティ情報の関係性から発見できる可能性が広がります。

このように、複数のセキュリティ情報の関連性からセキュリティインシデントと成り得るイベントをリアルタイム(正確な意味でのリアルタイムではありませんが)に検知する仕組みがSEM(Security Event Management)です。

セキュリティポリシーを策定し、それを実現する対策を講じ、情報システムがセキュリティポリシーに適合して運用されているかをログの一元管理によって監視するSIMの仕組みの構築は必須ですが、折角ログを一元管理するのであれば、その関係性を分析することによってセキュリティインシデントを検知するSEMの仕組みの構築へと発展させ、より安全性の高い予兆保全という考え方の導入がセキュリティシステム構築の趨勢となりつつあります。

シーイーシーカスタマサービスのSIEMを実現するソリューション

・ 各種ログ取得のためのソリューション・ ログを一元管理するための統合ログソリューション

・ ログの相関分析のためのソリューション

シーイーシーカスタマサービスでは、お客様の環境に合わせて様々なソリューションをご提案できます。

*セキュリティ対策や、SIEMに関するご相談・お問合せは、シーイーシーカスタマサービスへご用命ください。

おまけ(Reference)

情報システムを構成する要素個々のログが、どれくらいの期間保存されているかご存知ですか?

システムダウンの際に消去されるもの、期間や容量で定められているもの様々ですが、少なくともSEMで相関分析の対象とするログに関しては、その相関性が保たれるようにしておく必要があります。

また、無いことを祈りますが、万が一、セキュリティアクシデントが発生した場合に、その原因の追究や影響範囲の調査に必要なログが保管されていないとしたら・・・ぞっとします。

多くの企業では、セキュリティポリシーに対するチェックは実現されていますが、アクシデントが発生した場合の対応についての準備ができていないのが現実です。

万が一に備えて、必要な期間のログ(原本保証された)を保管し、ビッグデータと化すログを解析するための準備をしておくことをお勧めします。