エンドポイントで使用する各種端末についてのセキュリティ対策は、サイバー攻撃のような外的要因だけではなく、内部犯行なども含めクライアントで行われる操作について把握できていることが必要です。つまり、クライアント操作ログを管理、分析することが、エンドポイントを視える化する上で必須となります。

シーイーシーカスタマサービスのクライアント操作ログ管理では、下記の対策が主なポイントとなります。

対策ポイント

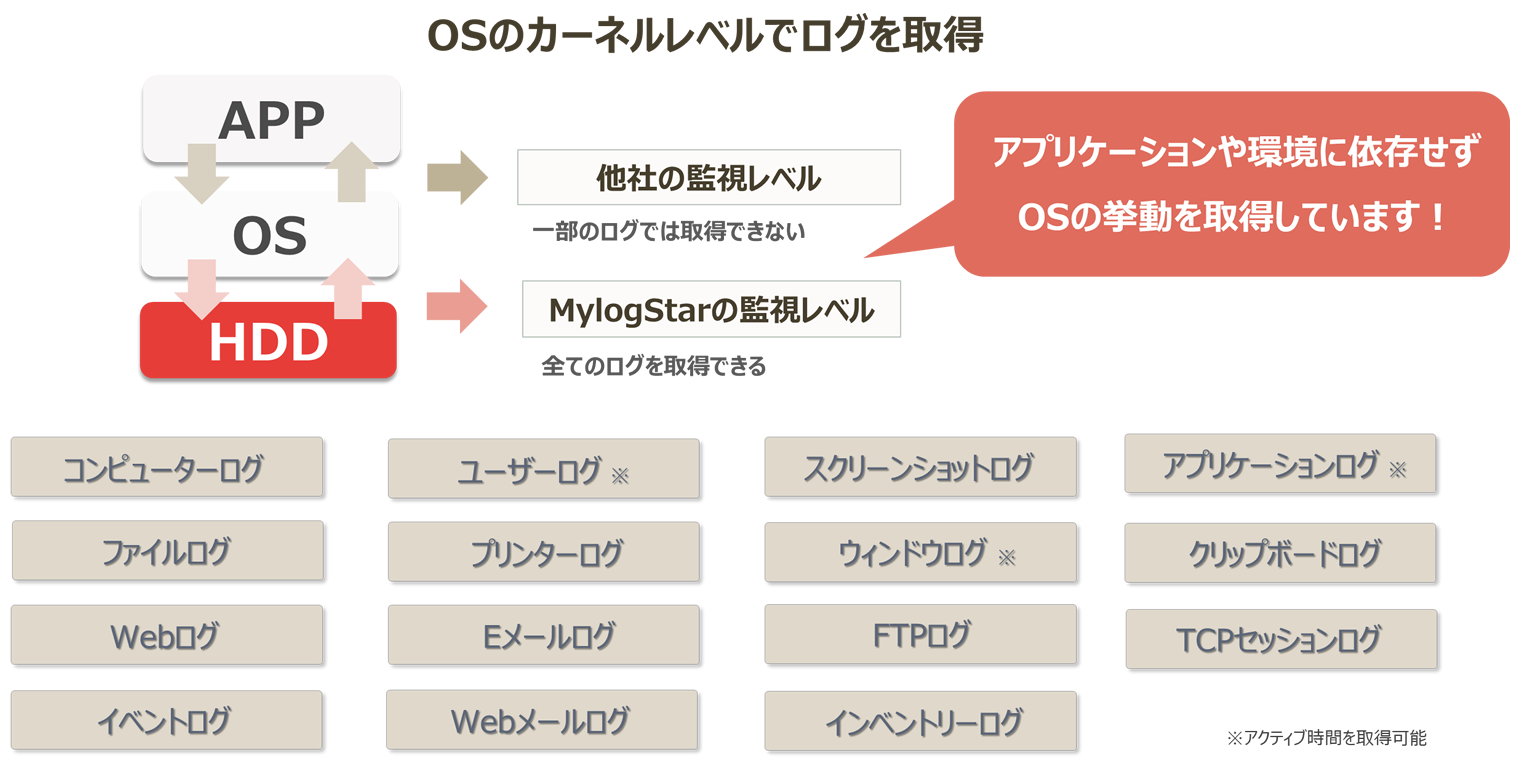

(1) OSの挙動までわかる高精度な15種類ものログを取得

(2) 標的型攻撃の特徴となる痕跡を検知

(3) ランサムウェアを拡張子の変化で検知

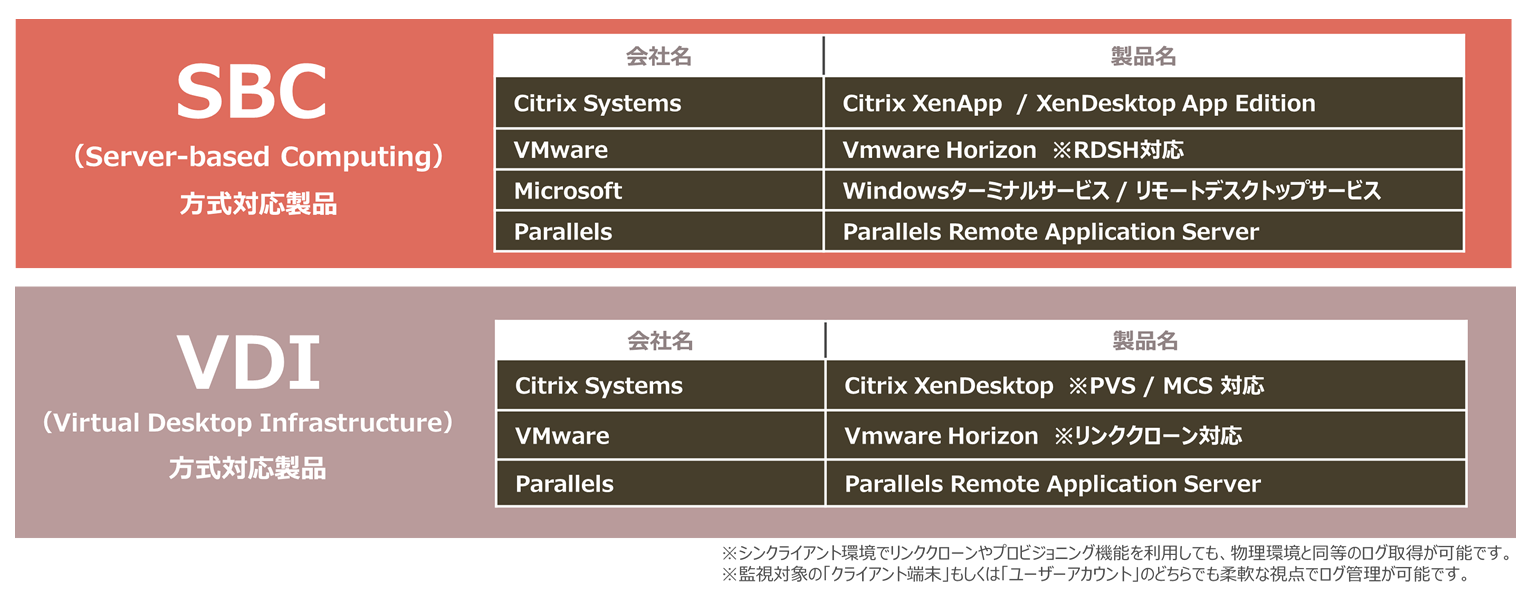

(4) SBC、VDI両方のシンクライアントも監視

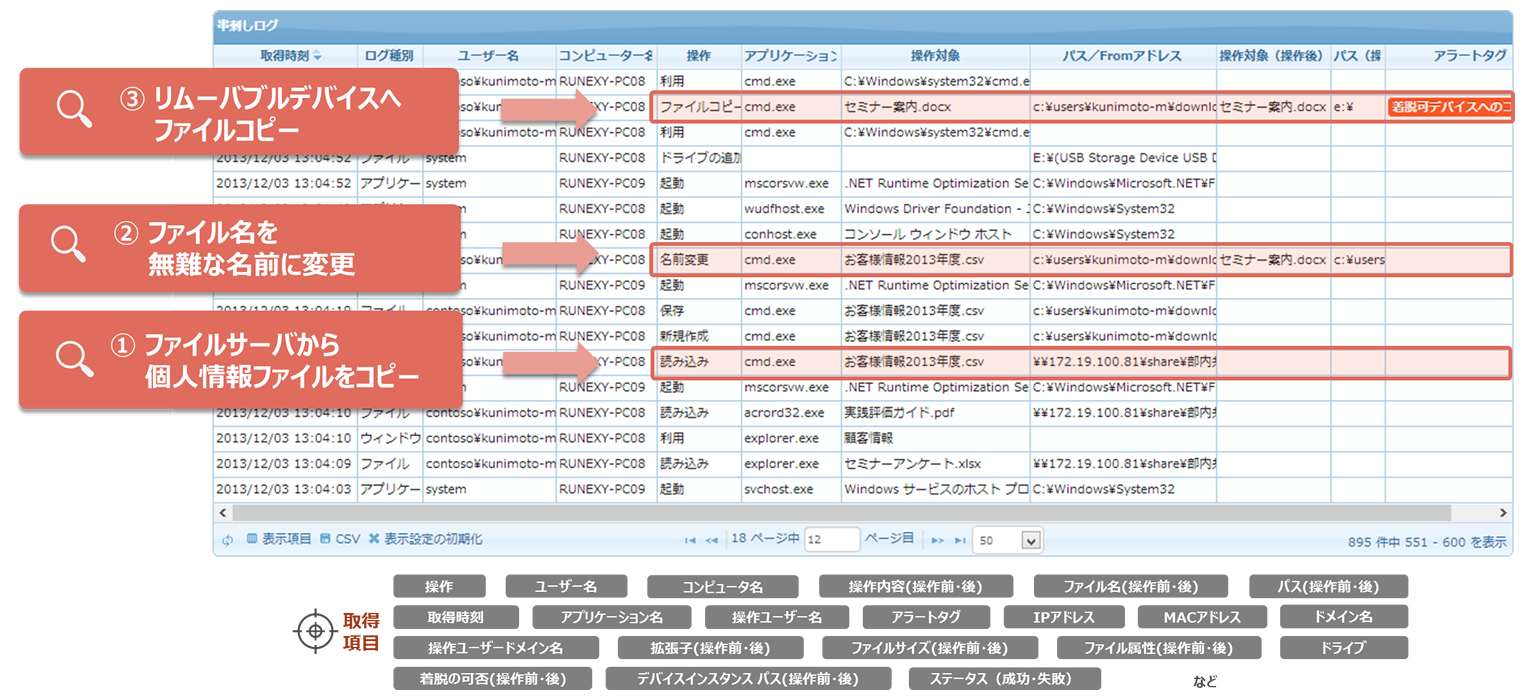

(5) すべてのファイル操作を詳細に串刺し表示

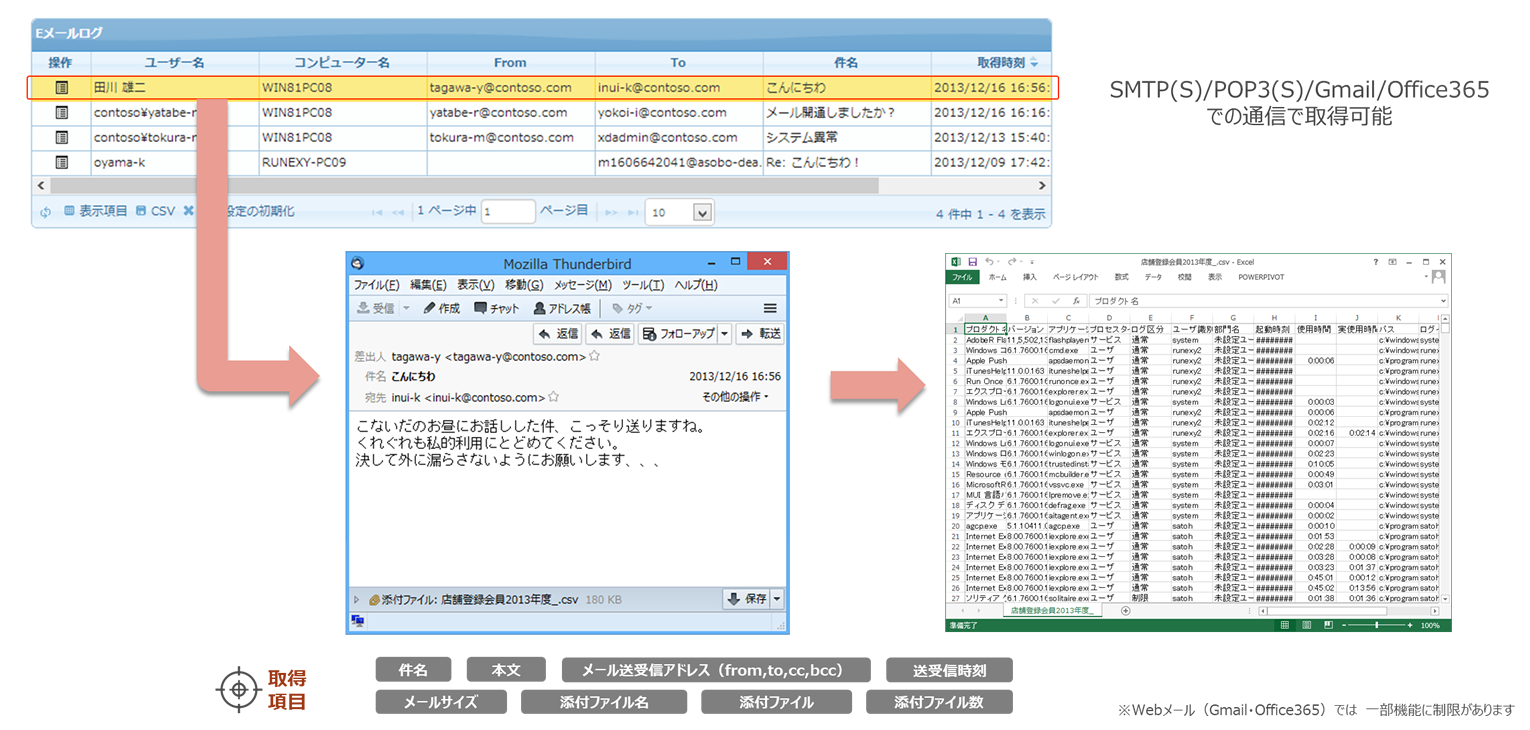

(6) メールは添付ファイルに加え本文までログ取得

(7) 特定ファイルの動きや拡散をトレース

(8) 細かなセキュリティポリシーの設定でデバイス制御

(1) OSの挙動までわかる高精度な15種類ものログを取得

クライアントの操作ログは、たとえばWindowsの場合、イベントビューアーによって収集や表示ができますが、そのシステムが標準搭載している操作ログの管理ツールではどうしても確認できる情報に不足が出ます。

このクライアント操作ログ管理のソリューションでは、他のログ収集ツールとは違い、アプリケーションや環境に依存せずOSのカーネルレベルでログを取得できます。そのため、ファイルシステムに則ったファイル操作であれば、各クライアントのGUIやコマンドプロンプト等に関係なく、アプリケーションや環境へ依存せずに、OSの挙動を正確にログ化することが可能です。

そして、15種類もの精度が高いログが取得できます。ログオン・ログオフの操作のみならず、コンピュータの電源のON・OFFや、サスペンドの記録、ファイルの新規作成、コピー、リネーム、削除などの操作をはじめとして、クライアント操作の視える化に必要なログをすべて取得することが可能です。

Eメールの送受信や、Web、FTPなどアクセスは、通信パケットを記録しているため、ネットワーク経由で何が行われているのかなども把握できます。

(2) 標的型攻撃の特徴となる痕跡を検知

サイバー攻撃の中でも、標的型攻撃は、不特定多数にばら撒く攻撃とは違い、ターゲットを絞って、情報の搾取や削除など明確な目的によって狙われ、攻撃されています。

攻撃手法としては、メールと不正プログラムの組み合わせによって行われることが多く、すでに報告されている攻撃であれば、ある程度の攻撃パターンもわかります。目的を達成するために年単位にもおよぶ長い時間をかけることもあり、事前の検知が難しい標的型攻撃では、攻撃者やツールが端末に残す特徴となる痕跡をログから検知することが重要となります。

たとえば、攻撃者が侵入を試みる段階であれば、アプリケーションログやイベントログから、不正アプリケーションの検知を行います。

そして、端末を制御して情報を盗み出そうとする場面では、ユーザログから業務外の不正なログオンがないかとか、イベントログから、ログオン失敗のケースがないかなどを検知します。

さらに、バックドアから情報を盗み出して外部へ送信を行う段階では、TCPセッションログによって不審な通信を調べたり、活動の痕跡を残さないようにイベントログを削除された場合などを検知して、通知したりできます。

セキュリティ管理者は、設定されたポリシーを監視対象の端末に自動的に反映して、検知された場合にアラート通知を受けることができるので、素早い対処が可能になります。

(3) ランサムウェアを拡張子の変化で検知

被害の絶えないランサムウェアにも、様々な攻撃パターンがありますが、多くのランサムウェアは組織内のファイルを暗号化してアクセスできなくするときに、そのファイルの拡張子を変更します。

このクライアント操作ログ管理で、典型的なランサムウェアがファイル暗号化時に使用しているファイルの拡張子、たとえば.crypz / .cryp1 / .crypt / .locky / などをリアルタイムアラートの対象として事前登録しておけば、ファイルが暗号化された時点で検知することができます。

また、条件として拡張子に対する変更条件に登録することによって、拡張子が変更されたこと自体を検知してアラート通知させることも可能です。

(4) SBC、VDI両方のシンクライアントも監視

操作ログを取得したいクライアントの環境は、企業や組織によって多種多様です。中でも、テレワークによって、リモートワークが日常になった現代において、セキュリティや運用面で、シンクライアントを採用されている企業は多いです。

そのため可能な限り、多くのシンクライアントの環境も操作監視の対象にできることが、エンドポイントセキュリティにとって重要な対策となります。

このクライアント操作ログ管理が対応する環境は、Windows環境はもちろん、仮想環境、ファイルサーバなどに加え、シンクライアントとしてはSBC(Server-based Computing)方式、VDI(Virtual Desktop Infrastructure)方式の両方のメジャーな製品について対応しています。

Citrix Virtual Apps & Desktops、VMware Horizon View にも対応しており、たとえば既存のWindows環境とシンクライアント環境が混在している場合でも、PC 操作ログ収集・保存・分析といった管理プロセスの一元管理が可能です。

シンクライアントの接続元のコンピュータ名と、IPアドレスを取得して操作ログに表示できるので、どのユーザーがどの端末から接続したかもわかります。

(5) すべてのファイル操作を詳細に串刺し表示

どの端末で、誰が、いつ、どんなアプリケーションで、どんなファイル操作を行ったのかを知りたい場合、どのユーザがどのファイルサーバのファイルを操作したのかなど、詳細な情報が必要です。

このクライアント操作ログ管理では、read/delete/createはもちろん、copy/renameも含めて、あらゆるファイル操作ログが取得できます。

また、その操作を行ったコンピュータ名、ログインしたユーザアカウントや、IPアドレスによって、誰が操作したのかも特定でき、そのファイル操作を行った時のアプリケーション名までわかります。

こうした詳細な情報を、時系列で串刺しログとして一覧表示できるので、内部不正でファイル名を変更してデータを持ちだそうとした場合など、その操作の動きの履歴が一目瞭然で把握できます。

(6) メールは添付ファイルに加え本文までログ取得

もし、クライアントのユーザが、業務に関係ない宛先へ添付ファイル付きでメールをしていたとしたら、機密情報の漏洩ではないかと疑われます。その行為のリスクを分析するためには、その詳細な情報を得る必要があります。

このクライアント操作ログ管理では、Eメールのユーザ名、To、From、件名、時刻など27項目にわたる項目について、ログ取得できます。

そして、Eメールログの一覧表示で、疑わしいものは、該当レコードの操作の部分をクリックするだけで、Eメールの本文を含む詳細が確認できます。加えて、添付されていたファイルがあれば、ダウンロードすることで、ファイルの中身を確認することができます。これにより、たとえファイル名を変更して添付されていたとしても、中身が機密情報や、個人情報でないかなどチェックすることができます。

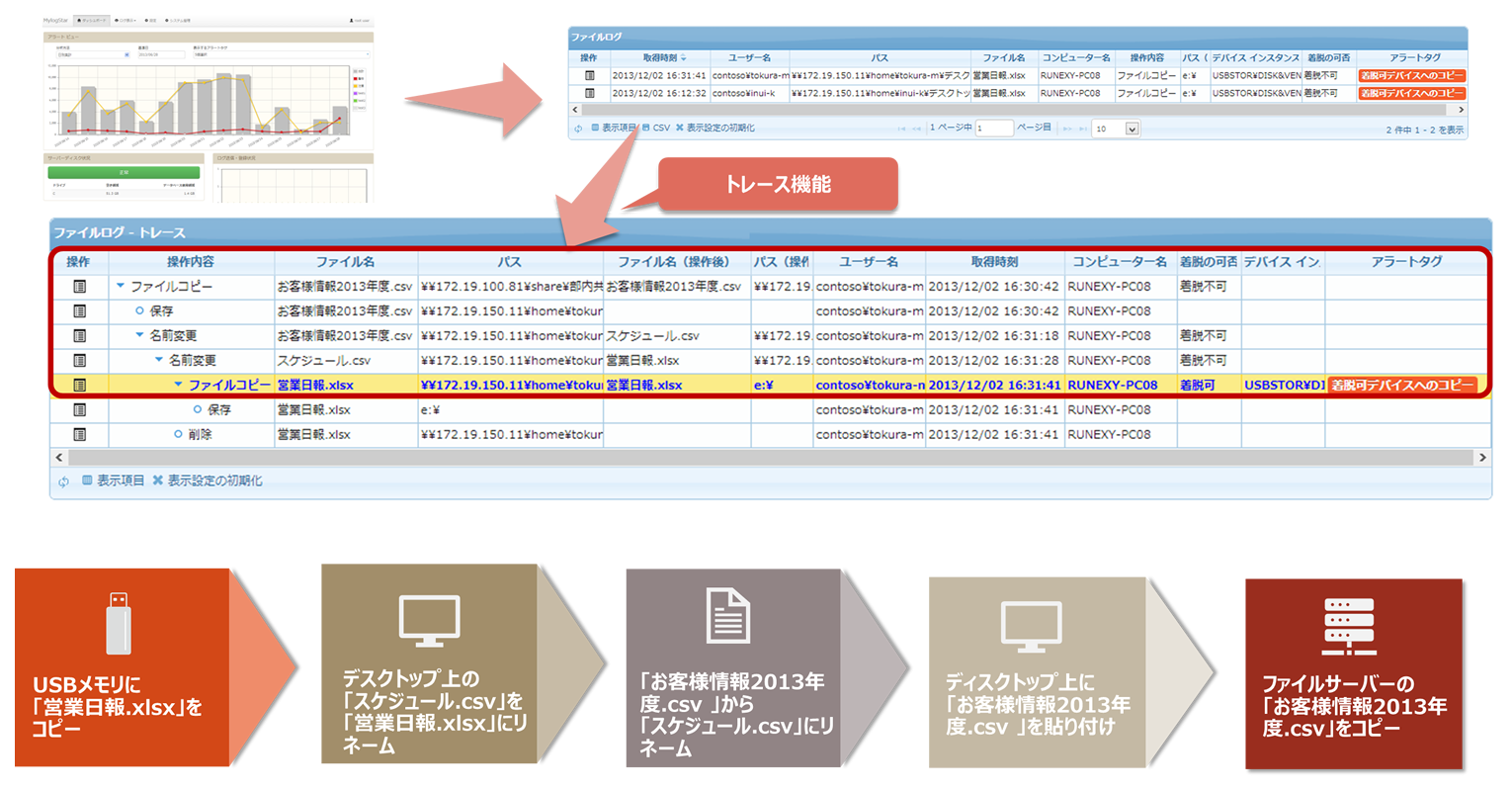

(7) 特定ファイルの動きや拡散をトレース

情報漏洩を防止するためには、不正操作をトレースできる仕組みが必要です。特に内部犯行による情報漏洩では、ファイルのコピーや、リネームなどの行為によって持ち出しが行われるため、元ファイルがそのまま残っているからといって安心できません。

このクライアント操作ログ管理では、たとえばアラートのグラフから、リムーバルデバイスへのコピーでポリシー違反しているファイルのログを表示し、そのファイル操作の記録からファイル名を選択するだけで特定のファイルをトレースすることが可能です。

USBフラッシュメモリに保存されたファイルの記録からトレースを行えば、ファイルサーバからローカルディスクへのコピーされたことや、ファイル名が変更されていたことも容易にトレースすることができます。

これにより、万一不正な操作によって隠蔽工作が行われても分かり、また、コマンドプロンプトの操作も記録しますので、コマンドプロンプトを利用したファイルの流出もトレースが可能です。

「バックトレース」は、どのような経路をたどって対象ファイルに行き着いたかを遡って追跡し、「拡散トレース」は、特定のファイルを起点として、その後どのように扱われたかを追跡します。

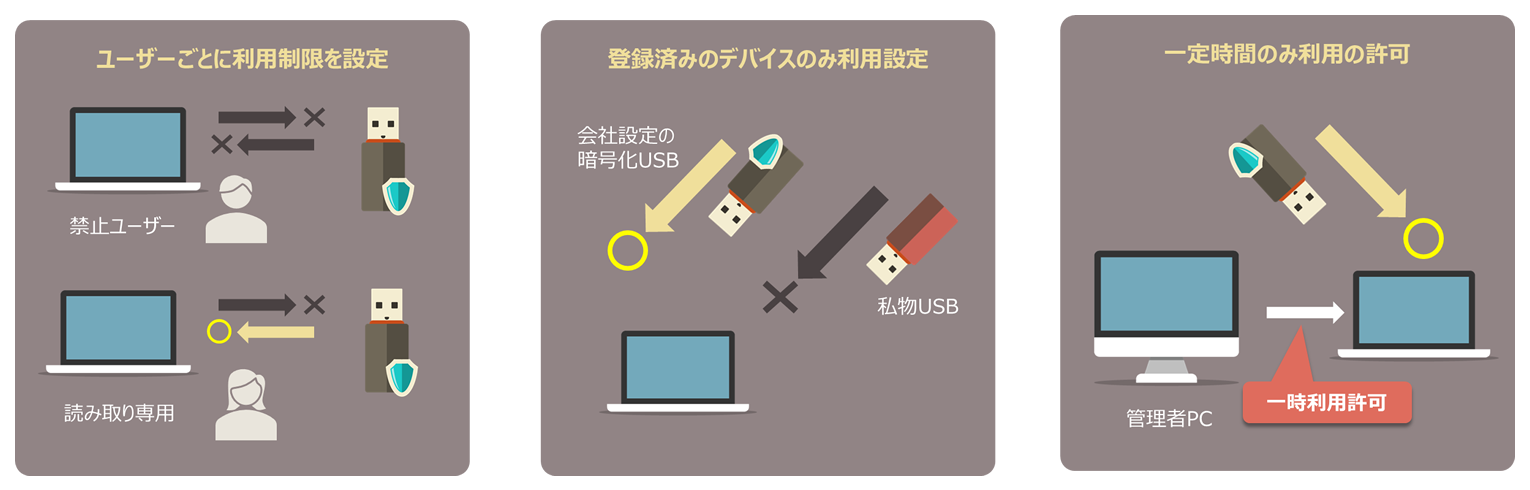

(8) 細かなセキュリティポリシーの設定でデバイス制御

テレワーク環境では、自宅にある私物のUSBメモリなどを使用してしまうケースも想定されます。

このクライアント操作管理では、「Access Control Option」によって、デバイスの利用に際して、許可、禁止、読み取り専用など、細かなセキュリティポリシーをユーザや、グループごとに設定可能です。

USBメモリに付与されているベンダーIDや、プロダクトID、シリアルNo.をもとに、USBホワイトリストに基づき、特定のデバイスにのみ利用許可を与えることも可能なため、一律に禁止するのではなく、会社所有の許可された暗号化済みのUSBメモリであれば利用できるようにすることもできます。

このクライアント操作ログ管理では、アラート分析や、ファイル持ち出し分析、コンピュータ利用状況など、見やすい分析レポートが出せます。また、Webアクセス分析、アプリケーション分析などができる、セキュリティ強化のみならず、業務効率化の支援も可能なオプションの「WorkRagar」もあります。

▼ このクライアント操作ログ管理を実現するソリューション

MylogStar (マイログスター)

■エンドポイントセキュリティ対策について、シーイーシーカスタマサービスへお気軽にご相談ください。