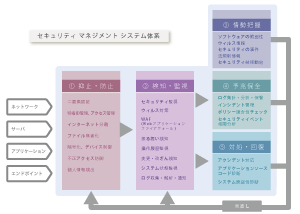

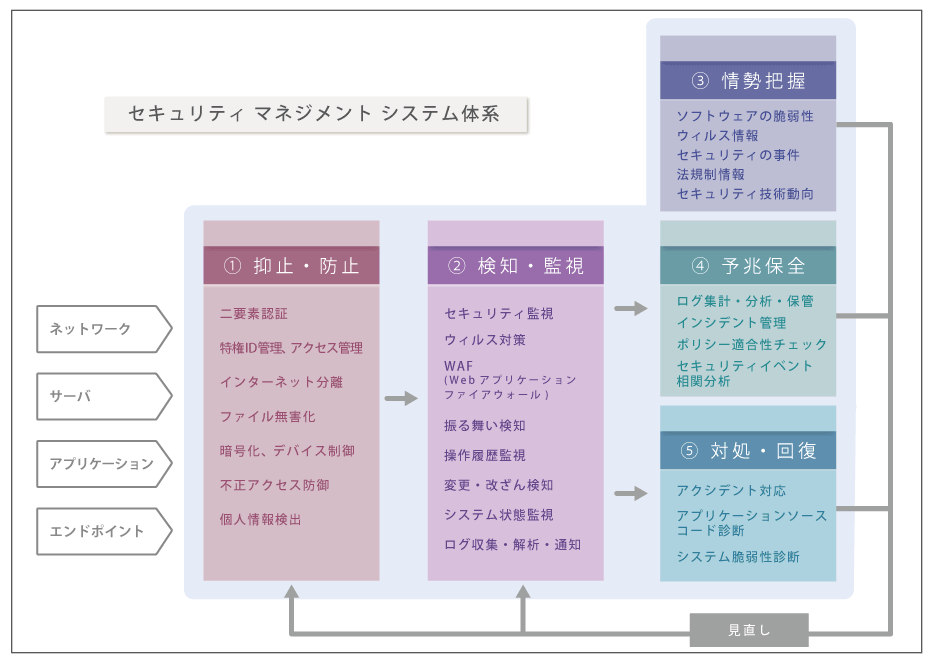

シーイーシーカスタマサービスが提唱するセキュリティ マネジメント システムは、マルウェアなどのセキュリティ脅威に対して入口で侵入を防止し、内部でも常時監視を行い、問題を素早く検知し通知します。システムを構成している機器やアプリケーションなど、あらゆるログを収集して分析します。また、世間で話題となっているセキュリティ事件や技術動向など常に最新情勢を入手し、システムの見直しに反映します。内部では、ログを集計・分析することでセキュリティリスクとなりうる予兆を発見し、対処できるシステムを構築します。それぞれの実践方法は適宜見直しを行ない、PDCAサイクルに組み込むことで、より安全なセキュリティシステムの運用を実現します。

強靭なセキュリティシステムを実現させるためには、ネットワークからサーバ、アプリケーション、エンドポイントまですべてのレイヤーに対して、入口対策、出口対策はもちろん、システム内部の動きまで常に状況を把握し、予兆を発見・分析して、セキュリティインシデントに迅速に対処できる仕組み作りが求められます。

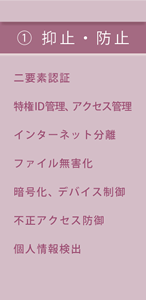

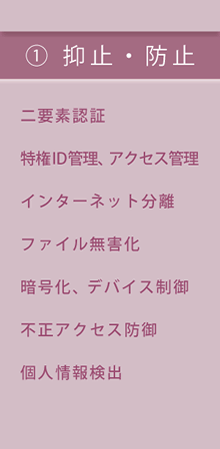

① 抑止・防止

セキュリティの要である入口対策として、マルウェア等のセキュリティリスクになりうる要因に対して、抑止あるいは、防止をする必要があります。そのためには標的型攻撃などの脅威が外部から侵入することを遮断するため、ネットワークや、サーバ、アプリケーション、エンドポイントの各レイヤーにおいて、適切なセキュリティ対策が必要です。

また、サイバー攻撃ばかりでなく、社員のUSBストレージの持ち込みなど、外部デバイスの接続管理なども重要となります。

PCや携帯端末などに接続する場合、IDとパスワードだけの認証では、ネット上で盗まれるという潜在リスクが残ります。また、内部犯行によるなりすましによっても、情報漏洩などを引き起こす危険性があります。パスワードを長くしたり複雑さを強化したとしてもインターネットはオープンなネットワークであり、ネットワークに流れる情報は、第三者に盗み見られる可能性があります。そのため、パスワードとは別に、IDカードや指紋認証など、もうひとつ別の物理的要素を取り入れて本人確認をするという方法で、本人以外が使用できないようにセキュリティを強化します。

この二要素認証は、自治体情報システム強靭性向上モデル実現のためにも、必項の項目となっております。

システム管理者に必要な高いレベルの権限を与えられた特権IDを使用すれば、PCやサーバなどの設定変更、全データへのアクセスなど、システムに対するあらゆる操作が可能になってしまいます。特権IDは、システムを維持管理する上で複数のスタッフが共有していたりするケースもあります。それだけに、認められた人だけが、必要な時に必要な場所で承認された操作のみが行われるよう厳格に管理をする必要があります。

ファイルサーバーやプリンタなどネットワーク上で共有する機器については、社員や外部委託者の権限に応じたアクセス権限の付与などのアクセス管理も重要となります。

退職した社員のIDが残っていたり、システムの担当者が部署異動後も以前使用していたファイルサーバにアクセスできるようでは適切なアクセス管理ができているとはいえません。また、システムの管理業務を委託している場合や、システム構築を行っている外部企業のスタッフなどにIDを付与して使用させる場合、情報漏洩などを防ぐために、必要な資源以外はアクセスできないようアクセス権を設定して、承認履歴などを管理する必要があります。

標的型攻撃に代表されるサイバー攻撃等の脅威からシステムを守るための最善の方法として、インターネット環境を業務系システムから分離する方法があります。こうしてネットワーク分離をすることで、マルウェア等の侵入を防ぐことができます。しかしながら、分離のために物理的な端末や周辺機器を二重に持つことはコストやスペースの問題が発生してしまいます。そのため現在使用中のPC上に仮想クライアントを設置し、安全な仮想環境上に用意したブラウザを経由してインターネットへ接続する手法が注目されています。

総務省が推奨する自治体情報システム強靱性向上モデルでは、インターネット接続系システムと個人番号利用事務系およびLGWAN接続系とをネットワーク分離し、インターネットで取得したファイルについては、無害化通信が必要になります。また、一般企業においても既存の業務系のシステムをインターネット接続環境からネットワーク分離することが望まれますが、そのファイルの受け渡しに関しては、リスクを最小限にするためにファイルの無害化をすることが必須となります。

ファイルの受け渡しや、メールデータの送受信など、外部とのやり取りが発生するデータはもちろん、PCやサーバで使用する重要データは、暗号化をすることで情報漏洩などのセキュリティリスクを軽減できます。PC内部のディスクスペースを暗号化することはもちろん、持ち出すUSBなどのメディアや、メールの添付データなど、万が一外に漏れる危険性を考えれば、基本的に保管や移動が発生するデータはすべて暗号化をすることが望ましいです。

外部から持ち込まれたUSBなどのメディアや、プリンタなどのデバイスを制御することにより、不正アクセスを防御します。許可されたデバイスのみ、許可された人が、許可された方法でしか社内のシステムに接続できないように管理することが必要です。たとえば、プリンタでの出力も社員証などのICカードで管理し運用を徹底すれば、印刷物の取り忘れや不正出力による情報漏洩のリスクを軽減できます。

印刷制御システム : SmartSESAME SecurePrint!外部媒体制御システム : PortSecurity

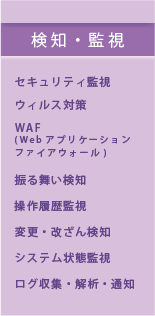

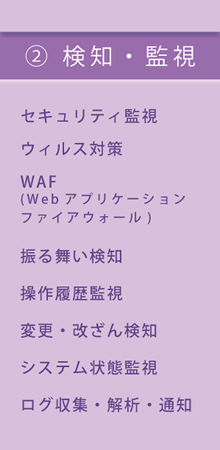

② 検知・監視

セキュリティリスクの要因となる事象が、ネットワークや、サーバ、アプリケーション、エンドポイントそれぞれのレイヤーで発生していないかどうかを常に監視し、問題になりそうなイベントを検知する必要があります。

たとえば社内へ侵入してしまったマルウェアが、どこでどのような動きをしているのか?、システムにどのような影響を与えているのか?どのような経路をたどって、どのPCから感染したのか?など、可能な限り多くのポイントでモニタリングをし、ログとして収集します。

あらゆる脅威を認識し分析して迅速に対処するために、セキュリティを完全に可視化し、高度なフォレンジックを実施し、さまざまなセキュリティ要件に対し監視し、異常を検知したら、あらゆるログを分析して検査します。

社内のシステムを守るためには、PCのみならず、WindowsサーバやLinuxサーバ、仮想環境、ファイルサーバに至るまでアンチウイルスのツールを充実させる必要があります。

高性能NAS装置には、通常第三者のソフトウェアがインストールできないため、たとえばNetApp用など専用のウイルス対策ソフトの導入が必要になります。

NetApp向けウイルス対策ソフトウエア : ServerProtect for Storage on NetApp

Webアプリケーションの脆弱性を狙う悪意のある攻撃からWebアプリケーションを保護するためには、WAF(Web Application Firewall)が必要です。SQLインジェクションやクロスサイトスクリプティングなどの外部からの攻撃に対して、Webアプリケーションの脆弱性保護を実現します。WAFを導入するには、クラウドサービスや、アプライアンス製品などが選択できます。

定義ファイルが作成される前のアンチウイルスソフトでは対処できないマルウェアなど、未知の脅威に対応する手法として、振る舞い検知の技術があります。振る舞い検知は、システム内部のプログラムの挙動を常に監視して、正規のプログラムではみられないないような不審な挙動を発見すると、その動きを阻止します。機械学習エンジンなどを搭載したヒューリスティック分析を行う手法等が特徴です。

内部犯行による情報漏洩を未然に防ぐため、PC端末などの画面を記録し、動画的に再生できる様々なツールが注目を集めております。疑わしい操作の発見や、オペレーションミスによるトラブルの原因究明が可能になります。動画ように早送り再生では、問題の操作を探すのに手間と時間がかかるため、キーロガーの機能を搭載し、キー入力した文字列で探したい箇所を検索できるツールもあります。インターネットを使ってWebメールやファイル転送など不正な行為をしていないかどうかを監視するために、どのWEBページをいつ操作していたかなども記録し、その操作を再生できます。

また、常に画面操作を記録して監視をすることにより、マイナンバーに代表される個人情報などの秘密情報を取り扱う担当者が不正を行わないようにする抑止力の効果も期待できます。

変更管理でセキュリティを可視化し、改ざん検知により情報漏洩や、標的型攻撃の発生を迅速に発見します。幅広いデバイスに対し、セキュリティを維持するため変更監査、コンフィグレーション・アセスメントなどによって、コンプライアンス、セキュリティ、運用管理の向上を実現します。

ハードウェア、ネットワーク、OS、アプリケーションなどそれぞれのレイヤーについて、各コンポーネントが正常に稼働していることを定期的に監視します。それぞれの死活監視を実施し、システムの稼働状態を監視し続けることは、システムの安定稼働のために必要です。

最適なセキュリティ マネジメント システムには、各機器や、アプリケーション、セキュリティツールなどのログを常に収集し、解析することが必要です。そのログを解析した結果、問題を自動で判別し必要に応じて通知する仕組みが、セキュリティリスクに対し迅速な対応をとることを可能にします。

ログには様々な種類が存在し、各環境に応じで適切なログ管理ツールを選択することが望まれます。特に、出力されたログのフォーマットの違いを統一し、統合的にログを管理できるシステムが多く導入されています。

サーバアクセスログ監査ツール : AlogConverter

Windows操作ログ取得システム : IVEX loggerシリーズ

情報漏洩対策+IT資産管理システム : MaLion

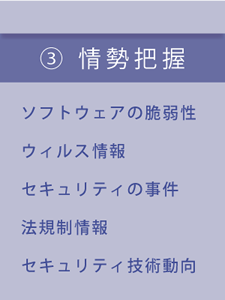

③ 情勢把握

強固なセキュリティシステムを維持するためには、セキュリティの最新情勢を常に把握しておくことが重要ポイントとなります。自らのシステムで経験する前に、ニュース等で知り得たセキュリティ事件などの情報を参考にして自社システムの見直しをすることは、リスクを回避あるいは軽減するために必要です。

近年、エクスプロイトキットによる急激なサイバー攻撃などの増加が顕著になってきました。エクスプロイト(エクスプロイトコード)とは、プログラムのセキュリティ上の脆弱性を攻撃するために作成された悪意を持ったプログラムの総称です。古いバージョンのソフトウェアなど、エクスプロイトがそのソフトウェアの脆弱性を突いてシステムへのアクセス権を手に入れると、犯罪者のサーバーから別のマルウェアが送り込まれます。そして個人情報を盗むほかにも、侵入したコンピューターをボットネットに組み込んで、スパムの拡散やDDoS攻撃などに利用されてしまいます。

こうした脆弱性に対する攻撃のリスクを軽減させるためには、使用しているアプリケーションやセキュリティツールなどについて、常にメーカーが提供している最新のバージョンに更新しておくことが必須です。

ウイルス、特にマルウェアに関する情報は、セキュリティ対策を実施する上でたいへん役立ちます。どのようなランサムウェアが流行っているのか、それに対するセキュリティパッチは出ているのかなどについて日頃から把握しておくことが大切です。IPA(IPA 独立行政法人 情報処理推進機構)などのセキュリティ情報サイトやアンチウイルスのメーカーサイトなど、インターネットのWebサイトからでもいろいろな情報が取得できます。

トロイの木馬などの亜種は、数え切れないほどあり、その傾向と対策は、単にパターンファイルの更新だけでは安心できない場合もあります。基本的に、ウイルス対策一つをとっても、ゼロディ攻撃の場合もあるためアンチウイルスソフトなどに頼りきっているのではなく、メーカーなどが発信している情報などを参考に自ら適切なを対応を心がけることが必要です。

毎年世間を賑わすセキュリティ事件に関して、ニュースで知られている通り、標的型攻撃による情報漏洩や、DDOS攻撃によるサーバダウンなど、決して他人事ではないほど多くのセキュリティ事件が発生しています。

たとえば、ニュースになったセキュリティ事件が、もし自分の会社で起こったら、問題なく防ぐことができたでしょうか?セキュリティ関連事件による被害額が、年々増加している状況で、これらの事件は、私たちにとって見逃すことができない教訓です。そのため、単なるニュースとして取り扱うのではなく、自社では決して起こらないよう、あるいは起きてしまっても最小限の被害に留めることができるように事件の内容を踏み込んで把握し、自社のセキュリティ対策に生かす必要があります。

事件が多発しているサイバーセキュリティに関しては今や国家レベルの重要課題であり、国としてもそうした事件を無くすためのセキュリティ対策は必要不可欠です。そのためセキュリティに関連する法律もたくさんあります。たとえば、総務省の「国民のための情報セキュリティサイト」(http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/legal/)では、情報セキュリティ関連の法律・ガイドラインがまとめられています。サイバーセキュリティ基本法や、電気通信事業法など、セキュリティ担当者が一度は目を通しておくべき法律がいろいろとあります。

このほかにも、マイナンバー法(通称)や、個人情報保護法、各種のセキュリティガイドラインなどを参考に、コンプライアンス(法令遵守)を前提にしたセキュリティ対策が必要です。

最新の技術動向の情報を常に入手することは、システムを維持管理していく上でとても役立ちます。たとえば、標的型攻撃については、AI(人工知能)を利用した対策方法が話題になっていますが、攻撃する側でもAIを使ってマルウェアを作成しているということなので、こうした技術動向を知らないと、せっかく投資したセキュリティシステムも陳腐化して役立たなくなる可能性も出てきます。技術の進歩に伴い、攻撃も巧妙化してきました。

2016年9月の米国の「Krebs on Security」に対して行われた大規模なDDoS攻撃には、Webカメラやルーター、デジタルビデオレコーダーなどのIoTデバイスを踏み台としてDDoS攻撃を仕掛けたことが話題になりました。IoTが普及した現代には、こうした最新技術動向をウォッチしていないと、PCしかセキュリティ対策に目が行っていなかったり他社にも遅れをとり、システムを危険にさらすことにもなりかねません。

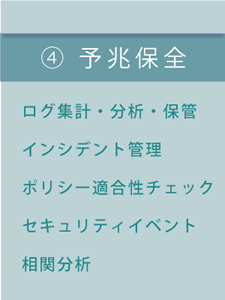

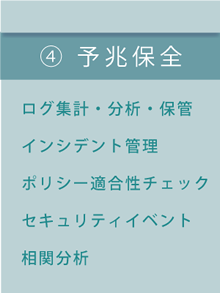

④ 予兆保全

セキュリティ事故は、起きない方がよいに決まっています。どのような環境であっても、セキュリティのインシデントを未然に防ぐことができる仕組みを構築することが、セキュリティ マネジメント システムの理想です。そのためには、過去のインシデント情報をデータベース化してナレッジベースに蓄積し、できるだけ多くの情報をもとに分析してインシデントを引き起こす際の予兆を発見できるようなシステムを設計し、構築することが望まれます。そのためには、より多くのログを収集し、リスク分析をして、兆候を発見したら自動的に通知できる仕組みが必要です。

セキュリティインシデントの予兆を発見するためには、ログの取り扱いがポイントです。どれだけ多くのログを取得し、分析のための抽出をどのように行うか、 異なるフォーマットのログをどのように突き合わせて分析するか、証跡として改ざんできないようにどのようにログを保管するかなどが、重要になってきます。

この時必要不可欠になるのが、ログの統合管理です。機器や、アプリケーション毎のログを個々に分析していたのでは、各イベントがどのシステムにどのような影響があるのか関連性を突き止めることができません。そのため、あらゆる種類のログを統合して管理する仕組みが重要になります。

セキュリティインシデントとは、システムの運用上脅威となる事象のことで、マルウェアの侵入や、ウイルス感染、情報漏洩、不正アクセス、Webサイトの改竄などがあげられます。単に障害報告書を管理するわけではなく、インシデントに関するあらゆる情報をデータベース化してインシデント管理することが、その会社のナレッジベースとなりセキュリティ脅威の予兆発見につながります。

セキュリティポリシーを策定し実施することは重要ですが、システムや環境の変化に対応して、ポリシーをセキュリティ面でより効果的なものにするためにも、必要に応じてポリシーの見直しが必要です。社内で決めたセキュリティポリシーが、現状にあった最適なものかどうか、セキュリティ対策の実施結果や、セキュリティ情勢、ログ分析結果などを元にして、適合性を適宜チェックすることが重要です。

セキュリティ マネジメント システムを構築する際には、システムを構成するインベントリ個々についてそれぞれ発生するイベントの監視をす実施するということが重要です。一般に情報システムの構成要素は、自らに発生したイベントをログの形式で出力しており、そのログを収集して一元的に管理することが必要です。 様々な情報ソースから発生するイベントを一元的に管理することが、SIM(Security Information Management)のベースとなります。

集められたログを元に、相関分析を行うことによってそれぞれのインベントリで発生したイベントについて、脅威の一連の挙動や関連性を総合的に分析できます。これにより、どのようなイベントが脅威の予兆として認識すべきか、抽出可能になります。相関分析は、統合して収集されたログが追加されるタイミングと連動し、繰り返し行ない、予兆として通知するべき対象となるイベントのを常に見直すために役立てます。

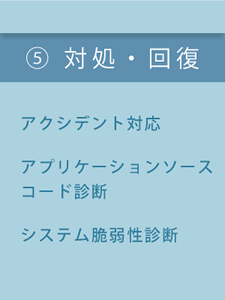

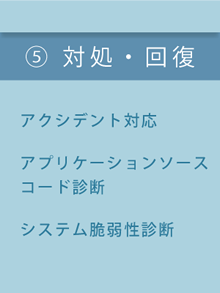

⑤ 対処・回復

実際にセキュリティ事故が起こった場合、あるいは発見されたセキュリティリスクについて対処が必要な場合、その実施プロセスと結果、および経過観察などの内容をナレッジベースに溜め込んでいく必要があります。実際に対処すべき脅威がどこに存在するのかの調査も重要です。問題が起こってからの対処のみではなく、事前調査により起こりそうな場所を先に特定し、トラブルを未然に防ぐためのシステム改善を継続することも期待されます。

迅速なアクシデント対応を実施するには、個々のインベントリから出力されるイベントのログから、出来るだけリアルタイムに異常を知らせる通知を出せる仕組みが必要です。素早く正確に対応するには、過去の対処した経緯を参考に、できる限り手順を明確化しておくべきです。対処方法を決定するためにも、どのような対処が効果的で、システムにどうような影響があるのかなど、即座に判断できるよう、ログの解析結果やナレッジベースからデータを抽出しやすいシステムにしておかなければなりません。対応した内容は、出来るだけ詳細に記録し、結果やその後の経過についても忘れずにナレッツジベースへ追記することがポイントです。

ガートナーのレポート(The Ratio of Hacking and Security Incident)によると、ハッカーによる攻撃の75%はネットワークやサーバのレベルではなく、アプリケーションに対する攻撃であるということです。 セキュリティの事故によって発生する対応費用は莫大であり、この費用を節減するためには開発の初期段階からセキュリティ脆弱性に備える必要があります。目視によってソースコードを検査するには経験豊富なセキュリティ専門家が必要となり、また多くの時間がかかります。 そのため診断ツールによって、アプリケーションのソースコードを診断しセキュリティ脆弱性の自動検出をすれば、時間と費用を節減につながります。

システムの脆弱性診断を実施することにより、システムの何処に脆弱性があるのか、それを常に把握しておくことが必要です。脆弱性情報についてのメーカーからのインフォメーションや、ネット情報などを元に、対象となるシステムの脆弱性が洗い出せれば、その脆弱性について、影響度や複雑さ、対処する費用の予測によって対応の緊急性があるかどうかを決定できます。 セキュリティ上のトラブルの原因であるソフトウェアの脆弱性は、その半数以上がWebアプリケーションにあるのでツールを使用して診断することも有効です。

まとめ

セキュリティ マネジメント システムでは、常にリスク管理が求められます。リスクを特定し、分析し、対応計画を作り、

セキュリティリスクをコントロールする。そのためには、 ① 抑止・防止、②検知・監視、③情勢把握、④予兆保全、⑤対処・回復のすべてにおいて、「見直し」が必要です。

セキュリティ マネジメント システムは、時代とともに改良され、その時代の技術で一番堅牢であるシステムを目指し、理想のシステムに作り変えられるべきです。この「見直し」によって、セキュリティポリシーも、何度も適合判定し、改善して、より安全で安心して稼働するシステムの構築を可能にします。

理想のセキュリティ マネジメント システムでは、ネットワークや、サーバ、アプリケーション、エンドポイントそれぞれのレイヤーですべての実施項目が繰り返し実践され、主要構成要素のあらゆるログを収集、分析して、予兆を発見し、トラブルになる前に迅速に対処できることが期待されます。この理想に近づけるためにも、PDCAサイクルによって、実施する内容を日々改善していくことがポイントです。